Один вредоносный SCF-файл ставит на кон всю систему жертвы.

Новая нулевого дня в Windows позволяет злоумышленникам похищать NTLM-хэши пользователей, просто заставив их открыть вредоносный файл в проводнике.

специалистами ACROS Security ошибка пока не получила официального идентификатора CVE, но уже признана опасной — она затрагивает все версии Windows, начиная с Windows 7 и заканчивая последними сборками Windows 11, а также серверные выпуски от Server 2008 R2 до Server 2025.

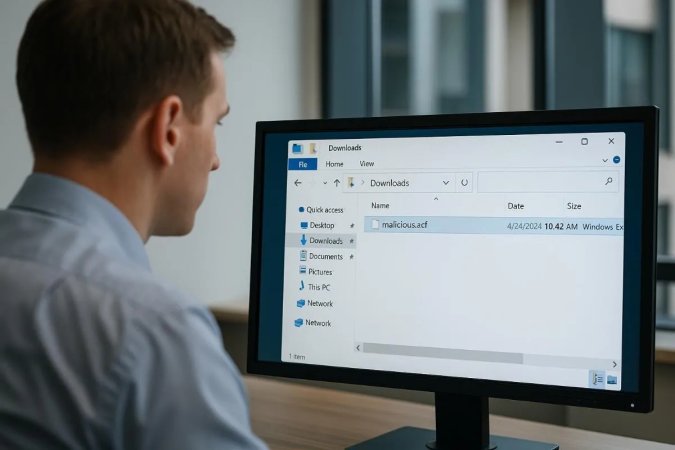

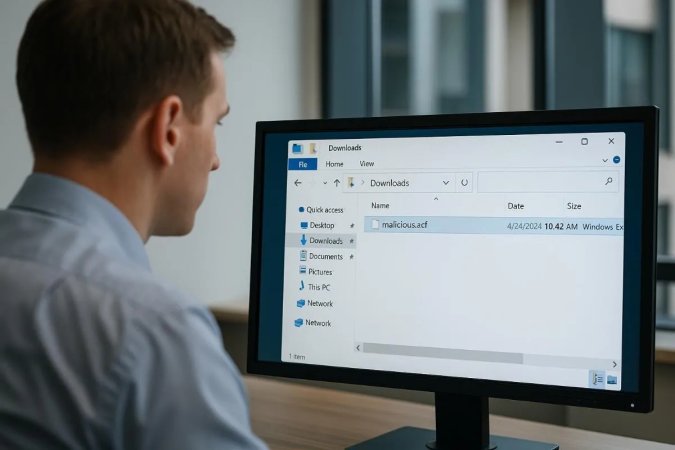

Суть уязвимости заключается в возможности организовать утечку NTLM-учётных данных, если пользователь просто просмотрит папку, в которой находится специально созданный SCF-файл. Так, при открытии флешки, сетевой папки или даже локального каталога «Загрузки», куда такой файл мог быть автоматически сохранён с веб-страницы атакующего, хэш NTLM автоматически уходит на внешний сервер.

NTLM уже давно используется в атаках типа NTLM relay и pass-the-hash, когда злоумышленники вынуждают устройство авторизоваться на подконтрольном сервере, перехватывают хэш пароля и используют его для аутентификации от имени жертвы. Это позволяет проникать в закрытые сегменты сети, получать доступ к чувствительной информации и развивать атаку дальше.

Хотя такие уязвимости не считаются критическими из-за ряда условий эксплуатации — например, необходимости доступа к внутренней сети или наличии внешнего целевого ресурса для ретрансляции — они всё же активно используются в реальных атаках. Такие методы уже применялись против публичных сервисов, включая Exchange-серверы.

Компания уже через собственный сервис микропатчинга . Исправления доступны для всех поддерживаемых версий Windows. После запуска агент 0patch применяет исправление автоматически, без перезагрузки системы, если это не запрещено локальной политикой безопасности.

ACROS направила отчёт об уязвимости в Microsoft, но до выхода официального обновления компания не раскрывает технические детали. Это стандартная практика компании, чтобы ограничить возможности до появления официального патча. Microsoft уже подтвердила, что получила уведомление и примет меры для защиты пользователей.

Недавно Microsoft Patch Tuesday 2025, устранив 57 уязвимостей, включая 6 активно эксплуатируемых нулевых дней. Среди исправленных проблем — 6 критических уязвимостей, позволяющих выполнять удалённый код.

Подробнее:

Новая нулевого дня в Windows позволяет злоумышленникам похищать NTLM-хэши пользователей, просто заставив их открыть вредоносный файл в проводнике.

специалистами ACROS Security ошибка пока не получила официального идентификатора CVE, но уже признана опасной — она затрагивает все версии Windows, начиная с Windows 7 и заканчивая последними сборками Windows 11, а также серверные выпуски от Server 2008 R2 до Server 2025.

Суть уязвимости заключается в возможности организовать утечку NTLM-учётных данных, если пользователь просто просмотрит папку, в которой находится специально созданный SCF-файл. Так, при открытии флешки, сетевой папки или даже локального каталога «Загрузки», куда такой файл мог быть автоматически сохранён с веб-страницы атакующего, хэш NTLM автоматически уходит на внешний сервер.

NTLM уже давно используется в атаках типа NTLM relay и pass-the-hash, когда злоумышленники вынуждают устройство авторизоваться на подконтрольном сервере, перехватывают хэш пароля и используют его для аутентификации от имени жертвы. Это позволяет проникать в закрытые сегменты сети, получать доступ к чувствительной информации и развивать атаку дальше.

Хотя такие уязвимости не считаются критическими из-за ряда условий эксплуатации — например, необходимости доступа к внутренней сети или наличии внешнего целевого ресурса для ретрансляции — они всё же активно используются в реальных атаках. Такие методы уже применялись против публичных сервисов, включая Exchange-серверы.

Компания уже через собственный сервис микропатчинга . Исправления доступны для всех поддерживаемых версий Windows. После запуска агент 0patch применяет исправление автоматически, без перезагрузки системы, если это не запрещено локальной политикой безопасности.

ACROS направила отчёт об уязвимости в Microsoft, но до выхода официального обновления компания не раскрывает технические детали. Это стандартная практика компании, чтобы ограничить возможности до появления официального патча. Microsoft уже подтвердила, что получила уведомление и примет меры для защиты пользователей.

Недавно Microsoft Patch Tuesday 2025, устранив 57 уязвимостей, включая 6 активно эксплуатируемых нулевых дней. Среди исправленных проблем — 6 критических уязвимостей, позволяющих выполнять удалённый код.

Подробнее: