Уязвимость высокой степени серьезности в файловом архиваторе 7-Zip позволяет злоумышленникам обойти функцию безопасности Windows Mark of the Web (MotW) и выполнить код на компьютерах пользователей при извлечении вредоносных файлов из вложенных архивов.

В 7-Zip добавлена поддержка MotW в , начиная с версии 22.00. С тех пор он автоматически добавляет флаги MotW (специальные альтернативные потоки данных Zone.Id) ко всем файлам, извлеченным из загруженных архивов.

Этот флаг сообщает операционной системе, веб-браузерам и другим приложениям о том, что файлы могут поступать из ненадежных источников и с ними следует обращаться с осторожностью.

В результате при двойном щелчке по опасным файлам, извлеченным с помощью 7-Zip, пользователи будут предупреждены о том, что открытие или запуск таких файлов может привести к потенциально опасному поведению, включая установку вредоносного ПО на их устройства.

Microsoft Office также проверит наличие флагов MotW и в случае их обнаружения откроет документы в режиме , который автоматически включает режим только для чтения и отключает все макросы.

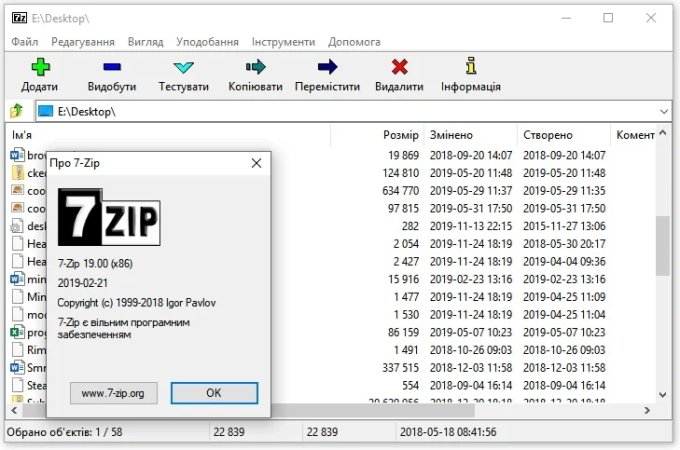

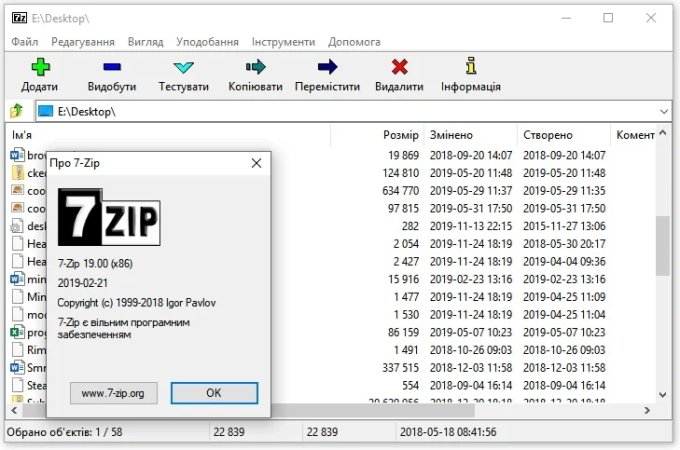

Запуск загруженного исполняемого файла с флагом MoTW (BleepingComputer)

Запуск загруженного исполняемого файла с флагом MoTW (BleepingComputer)

Однако, как пояснила Trend Micro в опубликованной на выходных, уязвимость безопасности, обозначенная как может позволить злоумышленникам обойти эти предупреждения безопасности и выполнить вредоносный код на компьютерах своих целей.

«Эта уязвимость позволяет удаленным злоумышленникам обойти механизм защиты Mark-of-the-Web на затронутых установках 7-Zip. Для использования этой уязвимости требуется взаимодействие с пользователем, поскольку цель должна посетить вредоносную страницу или открыть вредоносный файл», Об этом сообщает Trend Micro.

«Конкретный недостаток существует при обработке архивных файлов. При извлечении файлов из созданного архива, имеющего Маркировку Интернета, 7-Zip не распространяет Метку Интернета на извлеченные файлы. злоумышленник может использовать эту уязвимость для выполнения произвольного кода в контексте текущего пользователя».

К счастью, разработчик 7-Zip Игорь Павлов уже исправил эту уязвимость , выпустив 7-Zip 24.09.

«Файловый менеджер 7-Zip не распространял поток Zone.Identifier для извлеченных файлов из вложенных архивов (если есть открытый архив внутри другого открытого архива)», — Павлов .

Однако, поскольку 7-Zip не имеет функции автоматического обновления, многие пользователи, вероятно, все еще используют уязвимую версию, которую злоумышленники могут использовать для заражения их вредоносным ПО.

Всем пользователям 7-Zip следует как можно скорее исправить свои установки, учитывая, что такие уязвимости часто используются во время атак вредоносных программ.

Например, в июне Microsoft (CVE-2024-38213), которую как нулевой день с марта 2024 года для обхода защиты SmartScreen и установки вредоносного ПО, замаскированного под установщики. для Apple iTunes, NVIDIA, Notion и другого законного программного обеспечения.

Финансово мотивированная хакерская группа Water Hydra (также известная как DarkCasino) также использовала еще один обход MotW (CVE-2024-21412) в атаках на каналы Telegram и форумы по торговле акциями с помощью .

В 7-Zip добавлена поддержка MotW в , начиная с версии 22.00. С тех пор он автоматически добавляет флаги MotW (специальные альтернативные потоки данных Zone.Id) ко всем файлам, извлеченным из загруженных архивов.

Этот флаг сообщает операционной системе, веб-браузерам и другим приложениям о том, что файлы могут поступать из ненадежных источников и с ними следует обращаться с осторожностью.

В результате при двойном щелчке по опасным файлам, извлеченным с помощью 7-Zip, пользователи будут предупреждены о том, что открытие или запуск таких файлов может привести к потенциально опасному поведению, включая установку вредоносного ПО на их устройства.

Microsoft Office также проверит наличие флагов MotW и в случае их обнаружения откроет документы в режиме , который автоматически включает режим только для чтения и отключает все макросы.

Однако, как пояснила Trend Micro в опубликованной на выходных, уязвимость безопасности, обозначенная как может позволить злоумышленникам обойти эти предупреждения безопасности и выполнить вредоносный код на компьютерах своих целей.

«Эта уязвимость позволяет удаленным злоумышленникам обойти механизм защиты Mark-of-the-Web на затронутых установках 7-Zip. Для использования этой уязвимости требуется взаимодействие с пользователем, поскольку цель должна посетить вредоносную страницу или открыть вредоносный файл», Об этом сообщает Trend Micro.

«Конкретный недостаток существует при обработке архивных файлов. При извлечении файлов из созданного архива, имеющего Маркировку Интернета, 7-Zip не распространяет Метку Интернета на извлеченные файлы. злоумышленник может использовать эту уязвимость для выполнения произвольного кода в контексте текущего пользователя».

К счастью, разработчик 7-Zip Игорь Павлов уже исправил эту уязвимость , выпустив 7-Zip 24.09.

«Файловый менеджер 7-Zip не распространял поток Zone.Identifier для извлеченных файлов из вложенных архивов (если есть открытый архив внутри другого открытого архива)», — Павлов .

Подобные недостатки используются для развертывания вредоносного ПО

Однако, поскольку 7-Zip не имеет функции автоматического обновления, многие пользователи, вероятно, все еще используют уязвимую версию, которую злоумышленники могут использовать для заражения их вредоносным ПО.

Всем пользователям 7-Zip следует как можно скорее исправить свои установки, учитывая, что такие уязвимости часто используются во время атак вредоносных программ.

Например, в июне Microsoft (CVE-2024-38213), которую как нулевой день с марта 2024 года для обхода защиты SmartScreen и установки вредоносного ПО, замаскированного под установщики. для Apple iTunes, NVIDIA, Notion и другого законного программного обеспечения.

Финансово мотивированная хакерская группа Water Hydra (также известная как DarkCasino) также использовала еще один обход MotW (CVE-2024-21412) в атаках на каналы Telegram и форумы по торговле акциями с помощью .