За фальшивыми проверками безопасности скрывается изощрённая стелс-атака.

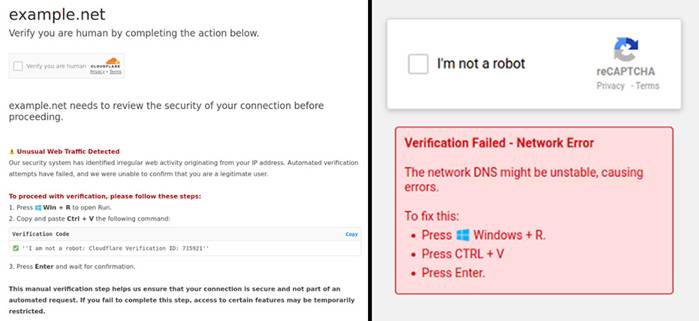

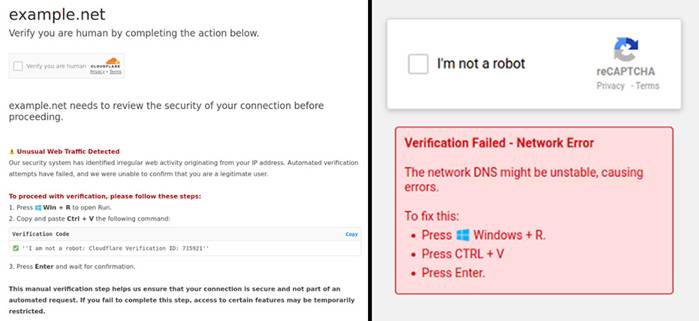

Киберпреступники, стоящие за кампанией ClearFake, продолжают совершенствовать свои методы атак, используя поддельные проверки reCAPTCHA и Cloudflare Turnstile для распространения вредоносного ПО. С июля 2023 года эта группа активно использует скомпрометированные сайты на WordPress, маскируя вредоносные обновления браузеров под легитимные.

Новая версия атаки, использующая метод ClickFix, заставляет жертв выполнять вредоносные команды PowerShell под предлогом устранения несуществующих технических проблем.

компании Sekoia, злоумышленники также используют технологию EtherHiding, загружая вредоносные скрипты через смарт-контракты Binance Smart Chain (BSC). Это делает атаку более устойчивой к анализу и блокировке.

Целью атак является распространение таких программ-шпионов, как Lumma Stealer и Vidar Stealer, которые способны похищать данные с устройств на Windows и macOS. По состоянию на май 2024 года, более 9 300 сайтов были заражены ClearFake, и около 200 000 пользователей могли столкнуться с фишинговыми приманками.

Особое внимание привлекает , где вредоносный код был внедрён через сторонний видеосервис LES Automotive. Это пример атаки на цепочку поставок, когда злоумышленники используют уязвимости в сторонних сервисах для компрометации основных сайтов.

Параллельно с ClearFake наблюдаются фишинговые кампании, использующие (VHD) и для распространения Venom RAT, AsyncRAT и Remcos RAT. Также злоумышленники эксплуатируют для захвата учётных записей и обхода многофакторной аутентификации.

Специалисты подчёркивают, что атаки с использованием методов Adversary-in-the-Middle (AitM) и Browser-in-the-Middle (BitM) становятся всё более изощрёнными. Такие атаки позволяют злоумышленникам перехватывать сессии пользователей, даже защищённые MFA, что делает их крайне опасными.

Подробнее:

Киберпреступники, стоящие за кампанией ClearFake, продолжают совершенствовать свои методы атак, используя поддельные проверки reCAPTCHA и Cloudflare Turnstile для распространения вредоносного ПО. С июля 2023 года эта группа активно использует скомпрометированные сайты на WordPress, маскируя вредоносные обновления браузеров под легитимные.

Новая версия атаки, использующая метод ClickFix, заставляет жертв выполнять вредоносные команды PowerShell под предлогом устранения несуществующих технических проблем.

компании Sekoia, злоумышленники также используют технологию EtherHiding, загружая вредоносные скрипты через смарт-контракты Binance Smart Chain (BSC). Это делает атаку более устойчивой к анализу и блокировке.

Целью атак является распространение таких программ-шпионов, как Lumma Stealer и Vidar Stealer, которые способны похищать данные с устройств на Windows и macOS. По состоянию на май 2024 года, более 9 300 сайтов были заражены ClearFake, и около 200 000 пользователей могли столкнуться с фишинговыми приманками.

Особое внимание привлекает , где вредоносный код был внедрён через сторонний видеосервис LES Automotive. Это пример атаки на цепочку поставок, когда злоумышленники используют уязвимости в сторонних сервисах для компрометации основных сайтов.

Параллельно с ClearFake наблюдаются фишинговые кампании, использующие (VHD) и для распространения Venom RAT, AsyncRAT и Remcos RAT. Также злоумышленники эксплуатируют для захвата учётных записей и обхода многофакторной аутентификации.

Специалисты подчёркивают, что атаки с использованием методов Adversary-in-the-Middle (AitM) и Browser-in-the-Middle (BitM) становятся всё более изощрёнными. Такие атаки позволяют злоумышленникам перехватывать сессии пользователей, даже защищённые MFA, что делает их крайне опасными.

Подробнее: