Троян включается, когда вы заходите в онлайн-банк.

Количество атак с использованием вредоносного ПО Pure на российские компании увеличилось в четыре раза, в «Лаборатории Касперского». За ростом активности стоит распространение зловреда по модели Malware-as-a-Service и целевая ориентация на бухгалтерские отделы компаний.

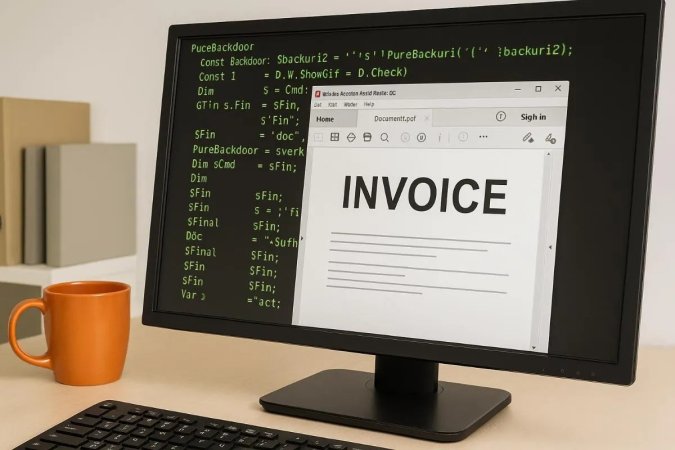

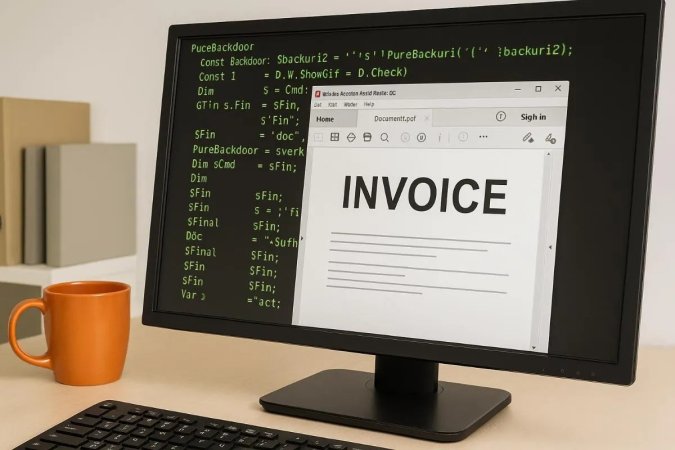

Для доставки Pure злоумышленники используют спам-рассылки с вредоносными вложениями. Чаще всего это архивы RAR, маскирующие исполняемые файлы под документы PDF. Названия файлов включают слова вроде «сверка», «акт», «оплата», а также сокращения вроде doc, buh, sverka, akt. В ряде случаев в именах встречаются наименования известных банков и поставщиков бухгалтерского ПО.

Основная цель атак — кража учётных данных, финансовой информации и полное управление заражённой системой. Зловред включает два ключевых компонента: PureRAT — троян удалённого доступа, и PureLogs — стилер данных. После проникновения PureRAT может загружать дополнительные модули, каждый из которых отвечает за отдельную задачу — от перехвата камеры и микрофона до включения удалённого доступа и самоудаления.

Функциональность PureRAT также позволяет следить за активностью пользователя: при запуске бухгалтерских программ или входе в банковские сервисы на заражённой машине активируется уведомление для оператора ботнета. Это позволяет злоумышленникам подключиться в реальном времени, если сотрудник оставил сессию открытой.

Атаки фиксируются как в крупном, так и в среднем и малом бизнесе. Бухгалтеры и сотрудники, работающие с платёжными сервисами, остаются основной целью кампании. Заражение Pure особенно опасно, так как его RAT-модуль может действовать скрытно, а пользователь долгое время не подозревает о компрометации.

По словам экспертов, впервые вредонос Pure был замечен в 2022 году и с тех пор активно распространяется в даркнете. Тема бухгалтерии начала использоваться в качестве приманки в марте 2023 года, после чего вектор атак всё чаще направляется на российские организации.

«Важно понимать, что вредонос Pure не просто крадёт данные. Он создаёт полноценную точку входа для постоянного контроля над системой — в том числе в моменты, когда пользователь не находится у компьютера», — подчеркнули в «Лаборатории Касперского».

Подробнее:

Количество атак с использованием вредоносного ПО Pure на российские компании увеличилось в четыре раза, в «Лаборатории Касперского». За ростом активности стоит распространение зловреда по модели Malware-as-a-Service и целевая ориентация на бухгалтерские отделы компаний.

Для доставки Pure злоумышленники используют спам-рассылки с вредоносными вложениями. Чаще всего это архивы RAR, маскирующие исполняемые файлы под документы PDF. Названия файлов включают слова вроде «сверка», «акт», «оплата», а также сокращения вроде doc, buh, sverka, akt. В ряде случаев в именах встречаются наименования известных банков и поставщиков бухгалтерского ПО.

Основная цель атак — кража учётных данных, финансовой информации и полное управление заражённой системой. Зловред включает два ключевых компонента: PureRAT — троян удалённого доступа, и PureLogs — стилер данных. После проникновения PureRAT может загружать дополнительные модули, каждый из которых отвечает за отдельную задачу — от перехвата камеры и микрофона до включения удалённого доступа и самоудаления.

Функциональность PureRAT также позволяет следить за активностью пользователя: при запуске бухгалтерских программ или входе в банковские сервисы на заражённой машине активируется уведомление для оператора ботнета. Это позволяет злоумышленникам подключиться в реальном времени, если сотрудник оставил сессию открытой.

Атаки фиксируются как в крупном, так и в среднем и малом бизнесе. Бухгалтеры и сотрудники, работающие с платёжными сервисами, остаются основной целью кампании. Заражение Pure особенно опасно, так как его RAT-модуль может действовать скрытно, а пользователь долгое время не подозревает о компрометации.

По словам экспертов, впервые вредонос Pure был замечен в 2022 году и с тех пор активно распространяется в даркнете. Тема бухгалтерии начала использоваться в качестве приманки в марте 2023 года, после чего вектор атак всё чаще направляется на российские организации.

«Важно понимать, что вредонос Pure не просто крадёт данные. Он создаёт полноценную точку входа для постоянного контроля над системой — в том числе в моменты, когда пользователь не находится у компьютера», — подчеркнули в «Лаборатории Касперского».

Подробнее: