×

×ค๓єĴlє๏ภ

Original poster

Hola Amigos.

Блуждая по нашему любимому Youtube'у, я наткнулся на очень интересный ролик связанный с угоном квадрокоптера.

Я задался вопросом, а возможно ли просто юзеру угнать коптер.

Немного Теории?

По сути в теории все легко.Тебе нужно перехватить чистоту коптера и просто угнать его.

Но так ли это легко как звучит? Нет....

Разобраться, как устроена передача данных между коптером и контроллером, довольно сложно, тем более что раз в 11 миллисекунд передатчик меняет канал связи.

Но если удастся единожды это сделать, больше существенных препятствий на пути к взлому коптера не (будет кроме ваших рук и технических ошибок). Протоколов, которыми пользуются производители коптеров, немного, и они довольно схожи между собой.

Зачастую производители коптеров юзают принцип «безопасность через неясность» и рассчитывают на сложность взлома самого протокола, то зачастую шифрование для передачи команд по этому протоколу они используют предельно простое.

Есть по сути один рабочий способ.Это подмена/перехват частот.

Ниже приведены я привел три важные технологии, используемые нашими радиостанциями в диапазоне 2,4 ГГц.

Вообще 2.4 ГГц все больше популярны для таких вот "игрушек"

FHSS - переход передатчика и приемника в унисон к взаимно общей псевдослучайной последовательности частот. Один или несколько пакетов данных передаются перед каждым прыжком.

то есть это технология передачи сигнала с быстрой псевдослучайной перестройкой рабочей частоты. Метод работы FHSS заключается в периодическом скачкообразном изменении несущей частоты по определённому алгоритму, известному приемнику и передатчику.

DSSS - широкополосная модуляция с прямым расширением спектра, является одним из трёх основных методов расширения спектра.

Зачастую используемая FHSS для передачи данных. Так же этот метод защищает передаваемую инфу от подслушки. То есть другой DSSS приемник будет использовать другую кодовую последовательность и не сможет декодировать информацию не от своего передатчика.

CRC - это алгоритм нахождения контрольной суммы, предназначенный для проверки целостности данных.

Способ Андерссена

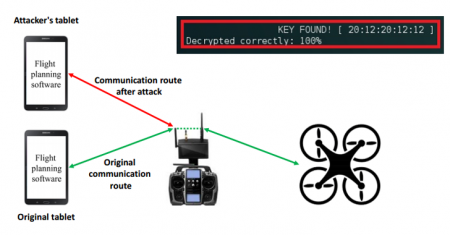

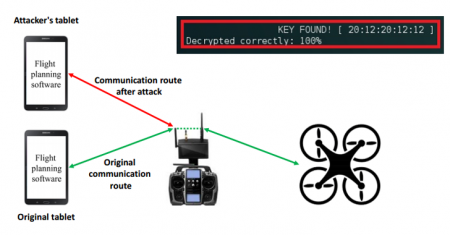

Итак, для перехвата управления над чужим коптером Андерссен использует timing attack, синхронизируя частоту излучателя своего пульта с частотой радио-модуля коптера в автоматическом режиме. После на коптер отправляется вредоносный пакет, который заставляет чужой аппарат игнорировать команды с «родного» контроллера, и начать слушать команды с контроллера злоумышленника.

По словам Андерссена, метод уже относительно стар. Его давно используют некоторые злоумышленники и эксперты по информационной безопасности.

Способ с Raspberry Pi

В 2013 году Сэми Камкар смог угнать коптер благодаря Raspberry Pi и приемопередатчик WiFi.Он использовал утилиту Aircrack-ng.

При помощи этой утилиты специалист взламывал беспроводную сеть, а квадрокоптеры этой сети обнаруживались по особенностям их MAC-адреса. Как оказалось после что многие коптеры имеют однотипные MAC адреса. После взлома сети MAC-адреса WiFi сетей в зоне действия сигнала блокируются.

Всю эту установку с Raspberry Pi и приемопередатчиком, он разместил на свое дроне, после отправив его в полет для поиска и взлома жертвы.

Способ Нильса Роддейна

В его способе используется две уязвимости. Первая — это взлом беспроводной Wi-Fi сети. Обычно данные, принимаемые и передаваемые дроном, шифруются, но протокол шифрования в большинстве случаев — WEP. Его уже давно научились ломать за секунды.

После взлома и подключения к сети злоумышленника им отправляется коптеру команда, отключающая устройство от своей сети. После этого взломщик получает возможность управлять всеми функциями коптера. Грубо говоря такой же способ как и у Андерссена.

Второй способ основанный на уязвимости чипов Xbee.Они устанавливаются в большое количество различных моделей радиоуправляемых устройств.

Шифрование данных чипом поддерживается, но во многих случаях разработчики его отключают. Именно поэтому злоумышленник может взломать коптер с таким чипом с расстояния нескольких километров.

Способ с Электронными пушками

Я так думаю у всех же дома имеется такая пушка? Хах...

Компания Batelle создала уже несколько таких устройств. Наиболее эффективной можно назвать пушку DroneDefender. С ее помощью можно создать вокруг коптера зону радиомолчания.

Грубо говоря пушка стреляет мощным радиосигналом который обрывает связь между оператором и коптером. В добавок еще и нарушает координацию коптера по GPS.

Так же в 2016 году компания создала такую пушку в виде пистолета. Он отличается от пушки тем что определяет тип сигнала и создает помехи для этого сигнала (частоты)

Ну что же конец. Это те способы которые я знаю, возможно появились новые способы о которых я не знаю. Перехват коптера весьма интересное занятие для получение опыта в сфере взлома. А почему бы и нет? Хех....

Блуждая по нашему любимому Youtube'у, я наткнулся на очень интересный ролик связанный с угоном квадрокоптера.

Я задался вопросом, а возможно ли просто юзеру угнать коптер.

Немного Теории?

По сути в теории все легко.Тебе нужно перехватить чистоту коптера и просто угнать его.

Но так ли это легко как звучит? Нет....

Разобраться, как устроена передача данных между коптером и контроллером, довольно сложно, тем более что раз в 11 миллисекунд передатчик меняет канал связи.

Но если удастся единожды это сделать, больше существенных препятствий на пути к взлому коптера не (будет кроме ваших рук и технических ошибок). Протоколов, которыми пользуются производители коптеров, немного, и они довольно схожи между собой.

Зачастую производители коптеров юзают принцип «безопасность через неясность» и рассчитывают на сложность взлома самого протокола, то зачастую шифрование для передачи команд по этому протоколу они используют предельно простое.

Есть по сути один рабочий способ.Это подмена/перехват частот.

Ниже приведены я привел три важные технологии, используемые нашими радиостанциями в диапазоне 2,4 ГГц.

Вообще 2.4 ГГц все больше популярны для таких вот "игрушек"

FHSS - переход передатчика и приемника в унисон к взаимно общей псевдослучайной последовательности частот. Один или несколько пакетов данных передаются перед каждым прыжком.

то есть это технология передачи сигнала с быстрой псевдослучайной перестройкой рабочей частоты. Метод работы FHSS заключается в периодическом скачкообразном изменении несущей частоты по определённому алгоритму, известному приемнику и передатчику.

DSSS - широкополосная модуляция с прямым расширением спектра, является одним из трёх основных методов расширения спектра.

Зачастую используемая FHSS для передачи данных. Так же этот метод защищает передаваемую инфу от подслушки. То есть другой DSSS приемник будет использовать другую кодовую последовательность и не сможет декодировать информацию не от своего передатчика.

CRC - это алгоритм нахождения контрольной суммы, предназначенный для проверки целостности данных.

Способ Андерссена

Итак, для перехвата управления над чужим коптером Андерссен использует timing attack, синхронизируя частоту излучателя своего пульта с частотой радио-модуля коптера в автоматическом режиме. После на коптер отправляется вредоносный пакет, который заставляет чужой аппарат игнорировать команды с «родного» контроллера, и начать слушать команды с контроллера злоумышленника.

По словам Андерссена, метод уже относительно стар. Его давно используют некоторые злоумышленники и эксперты по информационной безопасности.

Способ с Raspberry Pi

В 2013 году Сэми Камкар смог угнать коптер благодаря Raspberry Pi и приемопередатчик WiFi.Он использовал утилиту Aircrack-ng.

При помощи этой утилиты специалист взламывал беспроводную сеть, а квадрокоптеры этой сети обнаруживались по особенностям их MAC-адреса. Как оказалось после что многие коптеры имеют однотипные MAC адреса. После взлома сети MAC-адреса WiFi сетей в зоне действия сигнала блокируются.

Всю эту установку с Raspberry Pi и приемопередатчиком, он разместил на свое дроне, после отправив его в полет для поиска и взлома жертвы.

Способ Нильса Роддейна

В его способе используется две уязвимости. Первая — это взлом беспроводной Wi-Fi сети. Обычно данные, принимаемые и передаваемые дроном, шифруются, но протокол шифрования в большинстве случаев — WEP. Его уже давно научились ломать за секунды.

После взлома и подключения к сети злоумышленника им отправляется коптеру команда, отключающая устройство от своей сети. После этого взломщик получает возможность управлять всеми функциями коптера. Грубо говоря такой же способ как и у Андерссена.

Второй способ основанный на уязвимости чипов Xbee.Они устанавливаются в большое количество различных моделей радиоуправляемых устройств.

Шифрование данных чипом поддерживается, но во многих случаях разработчики его отключают. Именно поэтому злоумышленник может взломать коптер с таким чипом с расстояния нескольких километров.

Способ с Электронными пушками

Я так думаю у всех же дома имеется такая пушка? Хах...

Компания Batelle создала уже несколько таких устройств. Наиболее эффективной можно назвать пушку DroneDefender. С ее помощью можно создать вокруг коптера зону радиомолчания.

Грубо говоря пушка стреляет мощным радиосигналом который обрывает связь между оператором и коптером. В добавок еще и нарушает координацию коптера по GPS.

Так же в 2016 году компания создала такую пушку в виде пистолета. Он отличается от пушки тем что определяет тип сигнала и создает помехи для этого сигнала (частоты)

Ну что же конец. Это те способы которые я знаю, возможно появились новые способы о которых я не знаю. Перехват коптера весьма интересное занятие для получение опыта в сфере взлома. А почему бы и нет? Хех....