×

×ค๓єĴlє๏ภ

Original poster

Hola amigos!

Заливаю стать о взломе WI-FI через aircrack-ng.

Что это такое?

Aircrack-ng — набор программ, предназначенных для обнаружения беспроводных сетей, перехвата передаваемого через беспроводные сети трафика, аудита WEP и WPA/WPA2-PSK ключей шифрования, в том числе пентеста беспроводных сетей.

Шаг 1. Переключите Wi-Fi адаптер в режим мониторинга при помощи Airmon-Ng

Начнем с того, что включим беспроводной адаптер в режиме мониторинга.

Для этого нам нужно будет использовать беспроводной сетевой адаптер, который поддерживает эту функцию. Ознакомьтесь с нашим списком адаптеров беспроводных сетей, поддерживаемых Kali Linux и Backtrack, за 2017 год или можете сразу приобрести самый популярный адаптер для начинающих на амазоне наш самый популярный адаптер для начинающих здесь.

Это похоже на переключение проводного адаптера в так называемый «неразборчивый» режим работы (promiscuous mode), когда сетевая плата принимает все пакеты вне зависимости от того, кому они адресованы. Это позволит нам видеть весь беспроводной трафик, который проходит мимо нас в пространстве. Давайте откроем терминал и введем эту команду:

airmon-ng start wlan0

Обратите внимание, что airmon-ng переименовал ваш адаптер wlan0 в mon0.

Шаг 2. Перехват трафика с помощью Airodump-Ng

Когда мы запустили наш адаптер в режим мониторинга, мы видим что весь беспроводной трафик вокруг нас. Мы можем перехватить этот трафик, просто используя команду airodump-ng.

Эта команда захватывает весь трафик, который видит Wi-Fi адаптер, и отображает важную информацию о нем, включая BSSID (MAC-адрес точки доступа), мощность, количество фреймов данных, канал, скорость, шифрование (если есть) и, наконец, ESSID (то, что большинство из нас называют SSID). Чтобы сделать это, введите в консоли:

airodump-ng mon0

Шаг 3. Фокусировка Airodump-Ng на точке

Наш следующий шаг — сосредоточить наши усилия на одной точке доступа которая нам нужна. Для этого нам нужен BSSID и канал.

airodump-ng --bssid 08:86:30:74:22:76 -c 6 --write WPAcrack mon0

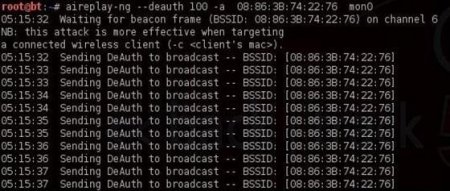

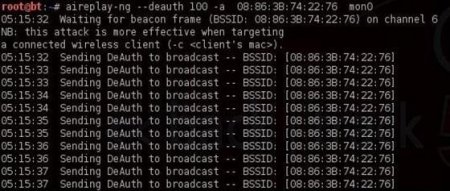

Шаг 4. Деаутентификация клиентов при помощи Aireplay-Ng

Чтобы захватить зашифрованный пароль, нам нужно, чтобы клиент аутентифицировался в точке доступа. Если пользователь уже прошел аутентификацию, то мы можем его де-аутентифицировать (разорвав его соединение с точкой доступа), и его система автоматически попытается повторно аутентифицироваться, благодаря чему мы сможем перехватить зашифрованный пароль. Давайте откроем еще один терминал и введем:

aireplay-ng --deauth 100 -a 08:86:30:74:22:76 mon0

На предыдущем шаге мы сбросили соединение пользователя с его собственной точкой доступа, и теперь, когда он повторно аутентифицируется, airodump-ng попытается захватить его пароль в новом 4-стороннем рукопожатии. Вернемся к нашему терминалу airodump-ng и проверим, удалось ли нам добиться успеха.

Обратите внимание, что в верхней строке справа, airodump-ng говорит «WPA рукопожатие». Нам удалось захватить зашифрованный пароль! Это первый шаг к успеху!

Шаг 6: Взлом пароля при помощи Aircrack-Ng

Теперь, когда у нас есть зашифрованный пароль, который мы сохранили в файле WPAcrack, мы можем запустить aircrack-ng для его взлома, используя файл с паролями. Помните, что этот тип атаки настолько же хорош, насколько хорош ваш файл с базой паролей. Мы будем использовать список паролей по умолчанию, включенный в поставку aircrack-ng на BackTrack, который хранится в файле с именем darkcOde.

Попытаемся взломать пароль, открыв другой терминал и набрав:

aircrack-ng WPAcrack-01.cap -w /pentest/passwords/wordlists/darkc0de

Заливаю стать о взломе WI-FI через aircrack-ng.

Что это такое?

Aircrack-ng — набор программ, предназначенных для обнаружения беспроводных сетей, перехвата передаваемого через беспроводные сети трафика, аудита WEP и WPA/WPA2-PSK ключей шифрования, в том числе пентеста беспроводных сетей.

Шаг 1. Переключите Wi-Fi адаптер в режим мониторинга при помощи Airmon-Ng

Начнем с того, что включим беспроводной адаптер в режиме мониторинга.

Для этого нам нужно будет использовать беспроводной сетевой адаптер, который поддерживает эту функцию. Ознакомьтесь с нашим списком адаптеров беспроводных сетей, поддерживаемых Kali Linux и Backtrack, за 2017 год или можете сразу приобрести самый популярный адаптер для начинающих на амазоне наш самый популярный адаптер для начинающих здесь.

Это похоже на переключение проводного адаптера в так называемый «неразборчивый» режим работы (promiscuous mode), когда сетевая плата принимает все пакеты вне зависимости от того, кому они адресованы. Это позволит нам видеть весь беспроводной трафик, который проходит мимо нас в пространстве. Давайте откроем терминал и введем эту команду:

airmon-ng start wlan0

Обратите внимание, что airmon-ng переименовал ваш адаптер wlan0 в mon0.

Шаг 2. Перехват трафика с помощью Airodump-Ng

Когда мы запустили наш адаптер в режим мониторинга, мы видим что весь беспроводной трафик вокруг нас. Мы можем перехватить этот трафик, просто используя команду airodump-ng.

Эта команда захватывает весь трафик, который видит Wi-Fi адаптер, и отображает важную информацию о нем, включая BSSID (MAC-адрес точки доступа), мощность, количество фреймов данных, канал, скорость, шифрование (если есть) и, наконец, ESSID (то, что большинство из нас называют SSID). Чтобы сделать это, введите в консоли:

airodump-ng mon0

Шаг 3. Фокусировка Airodump-Ng на точке

Наш следующий шаг — сосредоточить наши усилия на одной точке доступа которая нам нужна. Для этого нам нужен BSSID и канал.

airodump-ng --bssid 08:86:30:74:22:76 -c 6 --write WPAcrack mon0

- 08:86:30:74:22:76 — это BSSID точки доступа

- -c 6 — канал, на котором работает точка доступа

- WPAcrack — это файл, в который вы хотите записать полученную информацию

- mon0 — это беспроводной адаптер мониторинга

Шаг 4. Деаутентификация клиентов при помощи Aireplay-Ng

Чтобы захватить зашифрованный пароль, нам нужно, чтобы клиент аутентифицировался в точке доступа. Если пользователь уже прошел аутентификацию, то мы можем его де-аутентифицировать (разорвав его соединение с точкой доступа), и его система автоматически попытается повторно аутентифицироваться, благодаря чему мы сможем перехватить зашифрованный пароль. Давайте откроем еще один терминал и введем:

aireplay-ng --deauth 100 -a 08:86:30:74:22:76 mon0

- 100 — количество фреймов деаутентификации, которые вы хотите отправить

- 08:86:30:74:22:76 — это BSSID точки доступа

- mon0 — это беспроводной адаптер для мониторинга

На предыдущем шаге мы сбросили соединение пользователя с его собственной точкой доступа, и теперь, когда он повторно аутентифицируется, airodump-ng попытается захватить его пароль в новом 4-стороннем рукопожатии. Вернемся к нашему терминалу airodump-ng и проверим, удалось ли нам добиться успеха.

Обратите внимание, что в верхней строке справа, airodump-ng говорит «WPA рукопожатие». Нам удалось захватить зашифрованный пароль! Это первый шаг к успеху!

Шаг 6: Взлом пароля при помощи Aircrack-Ng

Теперь, когда у нас есть зашифрованный пароль, который мы сохранили в файле WPAcrack, мы можем запустить aircrack-ng для его взлома, используя файл с паролями. Помните, что этот тип атаки настолько же хорош, насколько хорош ваш файл с базой паролей. Мы будем использовать список паролей по умолчанию, включенный в поставку aircrack-ng на BackTrack, который хранится в файле с именем darkcOde.

Попытаемся взломать пароль, открыв другой терминал и набрав:

aircrack-ng WPAcrack-01.cap -w /pentest/passwords/wordlists/darkc0de

- WPAcrack-01.cap — это то имя файла, которое мы написали при вводе команды airodump-ng

- /pentest/passwords/wordlist/darkc0de — это абсолютный путь к вашему файлу с паролями