2

2we1rd

Original poster

Предисловие

Ни для кого не секрет, что любая система имеет уязвимости. Стандарт GSM уходит корнями далеко в прошлое, он далеко не совершенный и устаревший, но тем не менее сохраняет лидирующую позицию по темпам внедрения среди всех сотовых операторов. Каждый из нас пользуется услугами сотовой связи ежедневно, не задумываясь как именно она устроена и самое главное, могут ли злоумышленники получить к ней несанкционированный доступ (спойлер: могут и промышляют этим не только злоумышленники, а кое-какие организации, существующие на наши налоги, но обо всем по порядку).

Сразу сделаю оговорку, представленная информация в цикле статей, который я планирую, не является каким то руководством к действию по причине сложной технической реализации. Вы при всем желании не сможете проводить никаких пентестов сотовой связи, так как требуемое для этого оборудование чрезвычайно дорогостоящее. Тем не менее есть различные средства, позволяющие обеспечить по крайней мере определенную степень защищенности ваших переговоров. Я постараюсь охватить и рассмотреть как можно больше вопросов, связанных с сотовыми сетями. Материал по большей части ознакомительный, но при этом достаточно интересный и заслуживающий вашего внимания. Мы коснемся структуры сети, ее уязвимостей и наиболее громких примерах их использования. Особенный интерес представляет тот факт, что большинство этих уязвимостей, несмотря на известность, до сих пор не устранены, так как это требует больших затрат и издержек для операторов.

Материал взят из различных источников и собран воедино мной для лучшего усвоения. Я далеко не эксперт в данном вопросе (хотя некие компетенции все же имею), но как известно для того, чтобы детально разобраться в теме, нужно эту тему кому нибудь объяснить, чем я и займусь.

Как работают GSM-сети или краткие основы связи

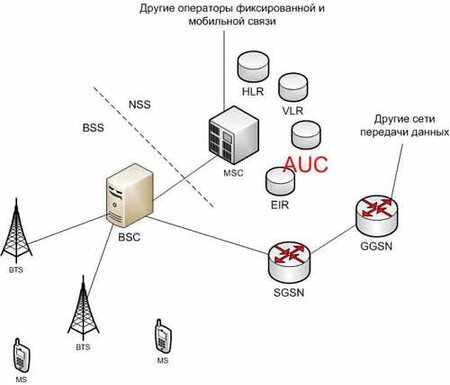

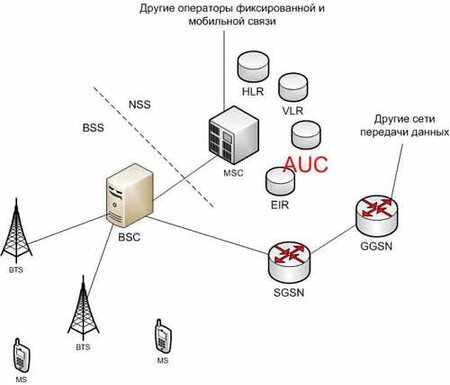

Схема не ахти, так как содержит не самые употребляемые термины но это самое визуально понятное, что я смог найти (прочитав тематически схожую статью на хабре Вы скорее всего ничего не поймете). Теперь начнем разбираться.

Когда Вы набираете номер и начинаете звонить, ну, или Вам кто-нибудь звонит, то Ваш аппарат (MS) по радиоканалу связывается с одной из антенн ближайшей базовой станции. Каждая из базовых станций содержит от одной до двенадцати приемо-передающих антенн, направленных в разные стороны, чтобы обеспечить связью абонентов со всех сторон. На профессиональном жаргоне антенны также называют «секторами». Вы их сами наверняка неоднократно видели – большие серые прямоугольные блоки на вышках связи. От антенны сигнал по кабелю передается непосредственно в управляющий блок базовой станции. Совокупность секторов и управляющего блока обычно и называется – BS, Base Station, базовая станция (BTS на картинке). Несколько базовых станций, чьи антенны обслуживают какую-либо определенную территорию или район города, подсоединены к специальному блоку – так называемому LAC, Local Area Controller, «контроллер локальной зоны», часто называемому просто контроллером. К одному контроллеру обычно подключается до 15 базовых станций (на картинке обозначен как BSC).

*Далее изображение делится пунктирной линией. Это принципиальное разграничение всей системы сотовой связи на сеть радиодоступа (антены и контроллеры) и так называемую опороную сеть (все основное оборудование, различные шлюзы, серверы и конечно коммутаторы, о которых поговорим далее).

В свою очередь, контроллеры, которых также может быть несколько, подключены к самому центральному «мозговому» блоку – MSC, Mobile services Switching Center, Центр Управления Мобильными услугами, в простонародье более известный как коммутатор. Коммутатор обеспечивает выход (и вход) на городские телефонные линии, на других операторов сотовой связи и так далее. Работу коммутатора следует рассмотреть чуть подробнее. Коммутатор в сотовой сети осуществляет практически те же функции, что и АТС в проводных телефонных сетях. Именно он определяет, куда Вы звоните, кто Вам звонит, отвечает за работу дополнительных услуг, и, в конце концов – вообще, определяет, можно ли звонить или нет.

На последнем пункте остановимся – а что происходит, когда Вы включаете свой телефон?

Вот, включаете Вы свой телефон. На Вашей SIM-карте есть специальный номер, так называемый IMSI – International Subscriber Identification Number, Международный Опознавательный Номер Абонента. Это номер уникален для каждой SIM-карты в мире, и как раз по нему операторы отличают одного абонента от другого. При включении телефона он посылает этот код, базовая станция передает его на LAC, LAC – на коммутатор, в свою очередь. Тут в действие вступают два дополнительных модуля, связанных с коммутатором – HLR, Home Location Register и VLR, Visitor Location Register. Соответственно, Регистр Домашних Абонентов и Регистр Гостевых Абонентов. В HLR хранятся IMSI всех абонентов, которые подключены к данному оператору. В VLR в свою очередь содержатся данные обо всех абонентах, которые в данный момент пользуются сетью данного оператора. IMSI передается в HLR (разумеется, в сильно зашифрованном виде; пока вдаваться подробно в особенности шифрования мы не будем, скажем только, что за этот процесс отвечает еще один блок – AuC, Центр Аутентификации), HLR, в свою очередь, проверяет – есть ли у него такой абонент, и, если есть, то не заблокирован ли он, например, за неуплату. Если все в порядке, то этот абонент прописывается в VLR и с этого момента может совершать звонки.

Вот мы вкратце рассмотрели, как работает сотовая сеть. На самом деле там все куда сложнее, но если описывать все как есть досконально, то данное изложение по объему вполне может превысить «Войну и мир».

Теперь немного порассуждаем

SIM карта - это ключ к системе связи, которая по сути обеспечивает шифрование наших переговоров.

Тот самый центр аутентификации AuC не принимает непосредственного участия в процессе аутентификации в сети оператора, а вместо этого генерирует данные, называемые триплетами, которые коммутатор использует во время данной процедуры. Безопасность процесса обеспечивается значением, имеющимся как в AUC так и в SIM карте и называемым Ki. Ki записывается в SIM-карту во время изготовления и дублируется в AuC. Значение Ki никогда не передаётся между AuC и SIM, а вместо этого на базе Ki и IMSI генерируется связка «запрос — ответ» для идентификационного процесса и защитный ключ для использования в радиоканале.

Центр аутентификации связан с MSC (коммутатором), который запрашивает новый набор триплетов для IMSI после того как предыдущие данные были использованы. Это предотвращает использование одинаковых ключей и ответов дважды для определённого телефона.

Итог: все надежно зашифровано на уровне SIM карты (если интересно но могу отдельно рассказать об алгоритме кодирования), а доступ к коммутатору, HLR и VLR никто сторонний скорее всего не получит. Перед каждым сеансом связи коммутатор проверяет подлинность SIM карты, дабы ограничить несанкционированный доступ к сети. Где же находятся все те уязвимости, о которых шла речь в предисловии и каким образом телефоны прослушиваются?

Ответ - сеть радиодоступа, а конкретно базовые станции, расположенные повсюду. Именно они принимают наши вызовы, и что самое важное коммутатор не проверяет подлинность базовых станций. Телефон же выбирает для установки соединения ту базовую станцию, которая имеет наиболее высокий уровень сигнала. И как выясняется базовая станция вполне может оказаться фейковой.

Спецслужбы и разведка в разных странах мира используют фальшивые базовые станции (IMSI-ловушки, у американцев называются StingRay), которые работают в пассивном или активном режиме. В пассивном режиме фальшивая станция просто анализирует сигнал с окружающих базовых станций. Гораздо интереснее, когда устройство переводят в активный режим. В этом случае IMSI-ловушка заставляет подключиться к себе окружающие клиентские устройства сотовой связи, отключая их от базовой станции оператора (МТС, «Вымпелком» и т.д.). Задача осуществляется с помощью трансляции более мощного сигнала, чем окружающие станции.

Фальшивые базовые станции используют не только спецслужбы, но и другие лица. Например, в 3 сезоне Mr. Robot хакеры установили фемтосоту (маломощная и миниатюрная станция сотовой связи - некий переносной аналог базовой станции) прямо в офисе ФБР, получив возможность прослушивать их разговоры. В бизнесе конкуренты могут использовать такое устройство, чтобы незаметно прослушивать разговоры другой стороны.

Аппарат подключился к фальшивой сотовой станции . В рамках исследовательского проекта станция высылает уведомление о подключении на телефон абонента. Настоящая инфраструктура спецслужб работает без рассылки уведомлений

Подобные гаджеты очень востребованы в современную эпоху, потому что очень многие люди постоянно пользуются сотовой связью, передавая по этим каналам конфиденциальную информацию, не используя end-to-end шифрование. Очень удобно идентифицировать людей по их телефонным номерам.

Герои сериала Mr. Robot положили фемтосоту под стол рядом с маршрутизатором. Очевидно, что в таком виде она не может работать долго, потому что рано или поздно «лишний» прибор заметит уборщица или случайный агент, который наклонится вниз. К тому же, фемтосота обладает совсем небольшим радиусом действия, так что вряд ли она сможет перебить сигнал настоящей базовой станции для абонентских устройств на соседних этажах. Она гарантированно будет работать разве что в пределах одного офиса, а дальше — как повезёт.

Дабы не превращать пост в лонгрид на этом пожалуй пока остановлюсь. Не знаю, получилось ли мне вас заинтересовать, так как большая часть статьи это голая теория, но без нее не обойтись. Обещаю далее будет куда больше интересной информации. Как прячут фейковые станции и как их обнаружить? Как вирус Reign взломал всю сотовую сеть и самое главное с какими целями это было сделано. А также многое другое.

Ни для кого не секрет, что любая система имеет уязвимости. Стандарт GSM уходит корнями далеко в прошлое, он далеко не совершенный и устаревший, но тем не менее сохраняет лидирующую позицию по темпам внедрения среди всех сотовых операторов. Каждый из нас пользуется услугами сотовой связи ежедневно, не задумываясь как именно она устроена и самое главное, могут ли злоумышленники получить к ней несанкционированный доступ (спойлер: могут и промышляют этим не только злоумышленники, а кое-какие организации, существующие на наши налоги, но обо всем по порядку).

Сразу сделаю оговорку, представленная информация в цикле статей, который я планирую, не является каким то руководством к действию по причине сложной технической реализации. Вы при всем желании не сможете проводить никаких пентестов сотовой связи, так как требуемое для этого оборудование чрезвычайно дорогостоящее. Тем не менее есть различные средства, позволяющие обеспечить по крайней мере определенную степень защищенности ваших переговоров. Я постараюсь охватить и рассмотреть как можно больше вопросов, связанных с сотовыми сетями. Материал по большей части ознакомительный, но при этом достаточно интересный и заслуживающий вашего внимания. Мы коснемся структуры сети, ее уязвимостей и наиболее громких примерах их использования. Особенный интерес представляет тот факт, что большинство этих уязвимостей, несмотря на известность, до сих пор не устранены, так как это требует больших затрат и издержек для операторов.

Материал взят из различных источников и собран воедино мной для лучшего усвоения. Я далеко не эксперт в данном вопросе (хотя некие компетенции все же имею), но как известно для того, чтобы детально разобраться в теме, нужно эту тему кому нибудь объяснить, чем я и займусь.

Как работают GSM-сети или краткие основы связи

Схема не ахти, так как содержит не самые употребляемые термины но это самое визуально понятное, что я смог найти (прочитав тематически схожую статью на хабре Вы скорее всего ничего не поймете). Теперь начнем разбираться.

Когда Вы набираете номер и начинаете звонить, ну, или Вам кто-нибудь звонит, то Ваш аппарат (MS) по радиоканалу связывается с одной из антенн ближайшей базовой станции. Каждая из базовых станций содержит от одной до двенадцати приемо-передающих антенн, направленных в разные стороны, чтобы обеспечить связью абонентов со всех сторон. На профессиональном жаргоне антенны также называют «секторами». Вы их сами наверняка неоднократно видели – большие серые прямоугольные блоки на вышках связи. От антенны сигнал по кабелю передается непосредственно в управляющий блок базовой станции. Совокупность секторов и управляющего блока обычно и называется – BS, Base Station, базовая станция (BTS на картинке). Несколько базовых станций, чьи антенны обслуживают какую-либо определенную территорию или район города, подсоединены к специальному блоку – так называемому LAC, Local Area Controller, «контроллер локальной зоны», часто называемому просто контроллером. К одному контроллеру обычно подключается до 15 базовых станций (на картинке обозначен как BSC).

*Далее изображение делится пунктирной линией. Это принципиальное разграничение всей системы сотовой связи на сеть радиодоступа (антены и контроллеры) и так называемую опороную сеть (все основное оборудование, различные шлюзы, серверы и конечно коммутаторы, о которых поговорим далее).

В свою очередь, контроллеры, которых также может быть несколько, подключены к самому центральному «мозговому» блоку – MSC, Mobile services Switching Center, Центр Управления Мобильными услугами, в простонародье более известный как коммутатор. Коммутатор обеспечивает выход (и вход) на городские телефонные линии, на других операторов сотовой связи и так далее. Работу коммутатора следует рассмотреть чуть подробнее. Коммутатор в сотовой сети осуществляет практически те же функции, что и АТС в проводных телефонных сетях. Именно он определяет, куда Вы звоните, кто Вам звонит, отвечает за работу дополнительных услуг, и, в конце концов – вообще, определяет, можно ли звонить или нет.

На последнем пункте остановимся – а что происходит, когда Вы включаете свой телефон?

Вот, включаете Вы свой телефон. На Вашей SIM-карте есть специальный номер, так называемый IMSI – International Subscriber Identification Number, Международный Опознавательный Номер Абонента. Это номер уникален для каждой SIM-карты в мире, и как раз по нему операторы отличают одного абонента от другого. При включении телефона он посылает этот код, базовая станция передает его на LAC, LAC – на коммутатор, в свою очередь. Тут в действие вступают два дополнительных модуля, связанных с коммутатором – HLR, Home Location Register и VLR, Visitor Location Register. Соответственно, Регистр Домашних Абонентов и Регистр Гостевых Абонентов. В HLR хранятся IMSI всех абонентов, которые подключены к данному оператору. В VLR в свою очередь содержатся данные обо всех абонентах, которые в данный момент пользуются сетью данного оператора. IMSI передается в HLR (разумеется, в сильно зашифрованном виде; пока вдаваться подробно в особенности шифрования мы не будем, скажем только, что за этот процесс отвечает еще один блок – AuC, Центр Аутентификации), HLR, в свою очередь, проверяет – есть ли у него такой абонент, и, если есть, то не заблокирован ли он, например, за неуплату. Если все в порядке, то этот абонент прописывается в VLR и с этого момента может совершать звонки.

Вот мы вкратце рассмотрели, как работает сотовая сеть. На самом деле там все куда сложнее, но если описывать все как есть досконально, то данное изложение по объему вполне может превысить «Войну и мир».

Теперь немного порассуждаем

SIM карта - это ключ к системе связи, которая по сути обеспечивает шифрование наших переговоров.

Тот самый центр аутентификации AuC не принимает непосредственного участия в процессе аутентификации в сети оператора, а вместо этого генерирует данные, называемые триплетами, которые коммутатор использует во время данной процедуры. Безопасность процесса обеспечивается значением, имеющимся как в AUC так и в SIM карте и называемым Ki. Ki записывается в SIM-карту во время изготовления и дублируется в AuC. Значение Ki никогда не передаётся между AuC и SIM, а вместо этого на базе Ki и IMSI генерируется связка «запрос — ответ» для идентификационного процесса и защитный ключ для использования в радиоканале.

Центр аутентификации связан с MSC (коммутатором), который запрашивает новый набор триплетов для IMSI после того как предыдущие данные были использованы. Это предотвращает использование одинаковых ключей и ответов дважды для определённого телефона.

Итог: все надежно зашифровано на уровне SIM карты (если интересно но могу отдельно рассказать об алгоритме кодирования), а доступ к коммутатору, HLR и VLR никто сторонний скорее всего не получит. Перед каждым сеансом связи коммутатор проверяет подлинность SIM карты, дабы ограничить несанкционированный доступ к сети. Где же находятся все те уязвимости, о которых шла речь в предисловии и каким образом телефоны прослушиваются?

Ответ - сеть радиодоступа, а конкретно базовые станции, расположенные повсюду. Именно они принимают наши вызовы, и что самое важное коммутатор не проверяет подлинность базовых станций. Телефон же выбирает для установки соединения ту базовую станцию, которая имеет наиболее высокий уровень сигнала. И как выясняется базовая станция вполне может оказаться фейковой.

Спецслужбы и разведка в разных странах мира используют фальшивые базовые станции (IMSI-ловушки, у американцев называются StingRay), которые работают в пассивном или активном режиме. В пассивном режиме фальшивая станция просто анализирует сигнал с окружающих базовых станций. Гораздо интереснее, когда устройство переводят в активный режим. В этом случае IMSI-ловушка заставляет подключиться к себе окружающие клиентские устройства сотовой связи, отключая их от базовой станции оператора (МТС, «Вымпелком» и т.д.). Задача осуществляется с помощью трансляции более мощного сигнала, чем окружающие станции.

Фальшивые базовые станции используют не только спецслужбы, но и другие лица. Например, в 3 сезоне Mr. Robot хакеры установили фемтосоту (маломощная и миниатюрная станция сотовой связи - некий переносной аналог базовой станции) прямо в офисе ФБР, получив возможность прослушивать их разговоры. В бизнесе конкуренты могут использовать такое устройство, чтобы незаметно прослушивать разговоры другой стороны.

Аппарат подключился к фальшивой сотовой станции . В рамках исследовательского проекта станция высылает уведомление о подключении на телефон абонента. Настоящая инфраструктура спецслужб работает без рассылки уведомлений

Подобные гаджеты очень востребованы в современную эпоху, потому что очень многие люди постоянно пользуются сотовой связью, передавая по этим каналам конфиденциальную информацию, не используя end-to-end шифрование. Очень удобно идентифицировать людей по их телефонным номерам.

Герои сериала Mr. Robot положили фемтосоту под стол рядом с маршрутизатором. Очевидно, что в таком виде она не может работать долго, потому что рано или поздно «лишний» прибор заметит уборщица или случайный агент, который наклонится вниз. К тому же, фемтосота обладает совсем небольшим радиусом действия, так что вряд ли она сможет перебить сигнал настоящей базовой станции для абонентских устройств на соседних этажах. Она гарантированно будет работать разве что в пределах одного офиса, а дальше — как повезёт.

Дабы не превращать пост в лонгрид на этом пожалуй пока остановлюсь. Не знаю, получилось ли мне вас заинтересовать, так как большая часть статьи это голая теория, но без нее не обойтись. Обещаю далее будет куда больше интересной информации. Как прячут фейковые станции и как их обнаружить? Как вирус Reign взломал всю сотовую сеть и самое главное с какими целями это было сделано. А также многое другое.

Последнее редактирование модератором: